Imagina: te levantas por la noche para tomar un vaso de agua, caminas por el pasillo sin luz, cuando en la oscuridad una voz te empieza a gritar. Estarías de acuerdo en que no es agradable. Esa es la nueva realidad de los propietarios de aspiradoras robot vulnerables: los piratas informáticos pueden ordenar que se transformen de sirvientes domésticos en maleantes malhablados. Y eso no es todo; los piratas informáticos también pueden controlar el robot de forma remota y acceder a la transmisión de su cámara en vivo.

El peligro es evidente y está presente: recientemente, se observaron casos de ciberhooligans que secuestraban aspiradoras robot vulnerables para hacer bromas (y cosas peores) a las personas. Sigue leyendo para conocer los detalles.

Cómo funciona una aspiradora robot

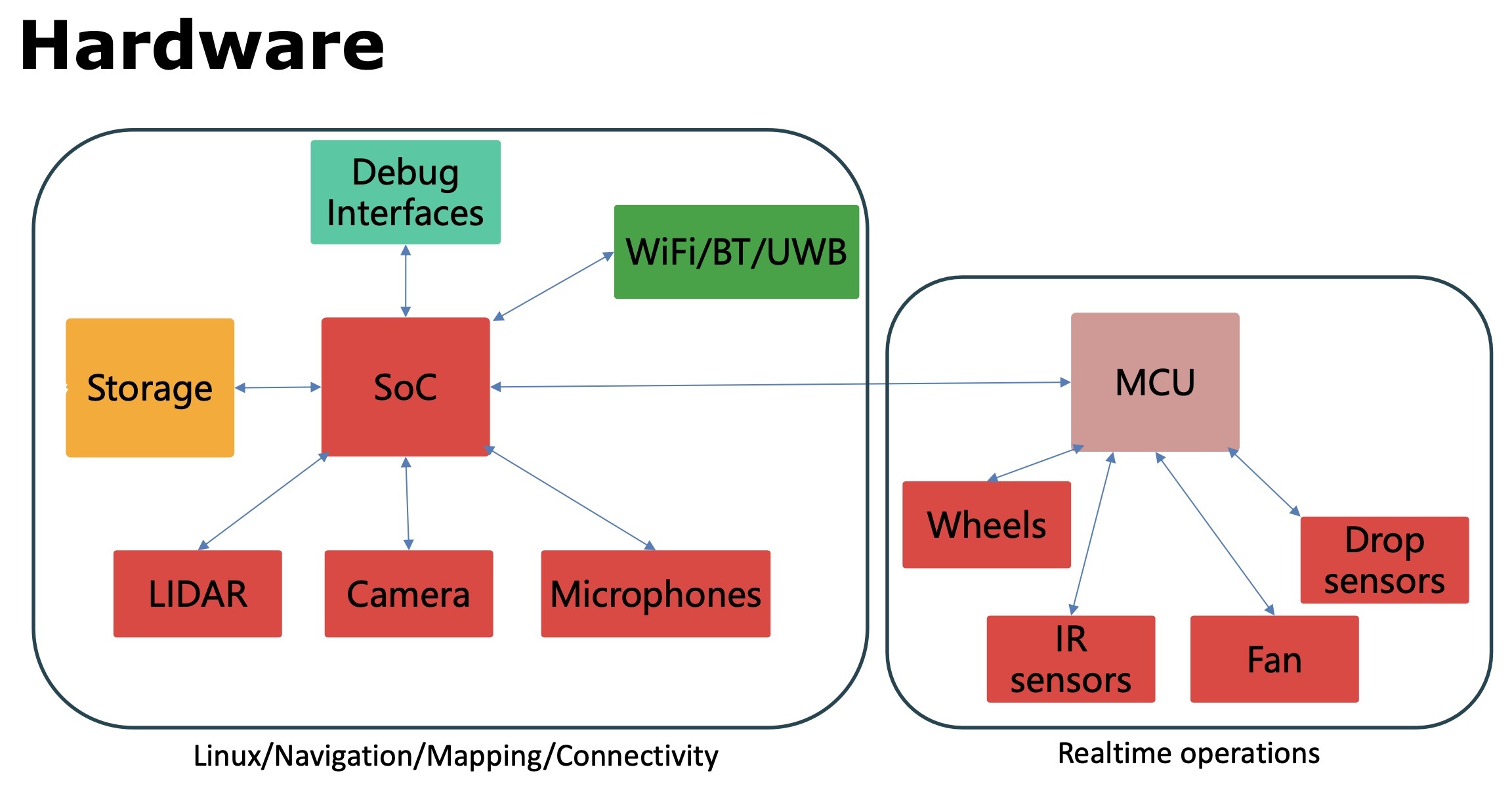

Comencemos con el hecho de que una aspiradora robot moderna es un ordenador con ruedas completo, que generalmente se ejecuta con Linux. Viene con un potente procesador ARM multinúcleo, una gran cantidad de RAM, una unidad flash de gran capacidad, Wi-Fi y Bluetooth.

La aspiradora robot de la actualidad es un ordenador con ruedas completo Fuente

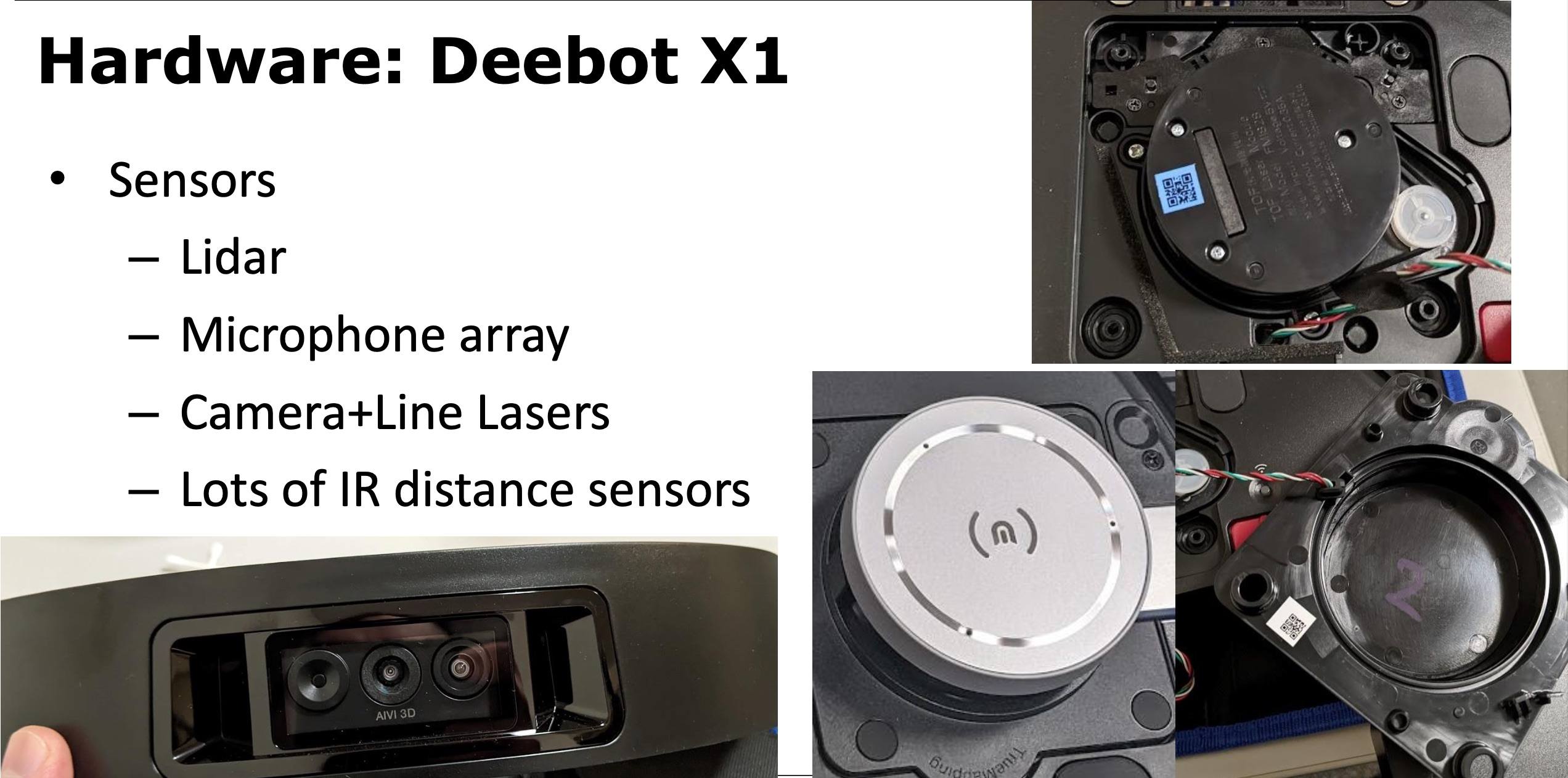

Y, por supuesto, la aspiradora robot moderna tiene sensores en todas partes: infrarrojo, LiDAR, de movimiento, cámara (a menudo varios de cada uno) y algunos modelos también tienen micrófonos para el control por voz.

La Ecovacs DEEBOT X1 no solo tiene una cámara, sino que también tiene una variedad de micrófonos Fuente

Y, naturalmente, todas las aspiradoras robot modernas están siempre en línea y conectadas a la infraestructura en la nube del proveedor. En la mayoría de casos, se comunican muy de cerca con esta nube, cargando montones de datos que recolectan durante el funcionamiento.

Vulnerabilidades de las aspiradoras y cortadoras de césped robot de Ecovacs

El primer informe de vulnerabilidades de las aspiradoras y cortadoras de césped robot de Ecovacs surgió en agosto de 2024, cuando los investigadores de seguridad Dennis Giese (conocido por piratear una aspiradora robot de Xiaomi) y Braelynn Luedtke dieron una charla en DEF CON 32 sobre ingeniería inversa y piratería de robots de Ecovacs.

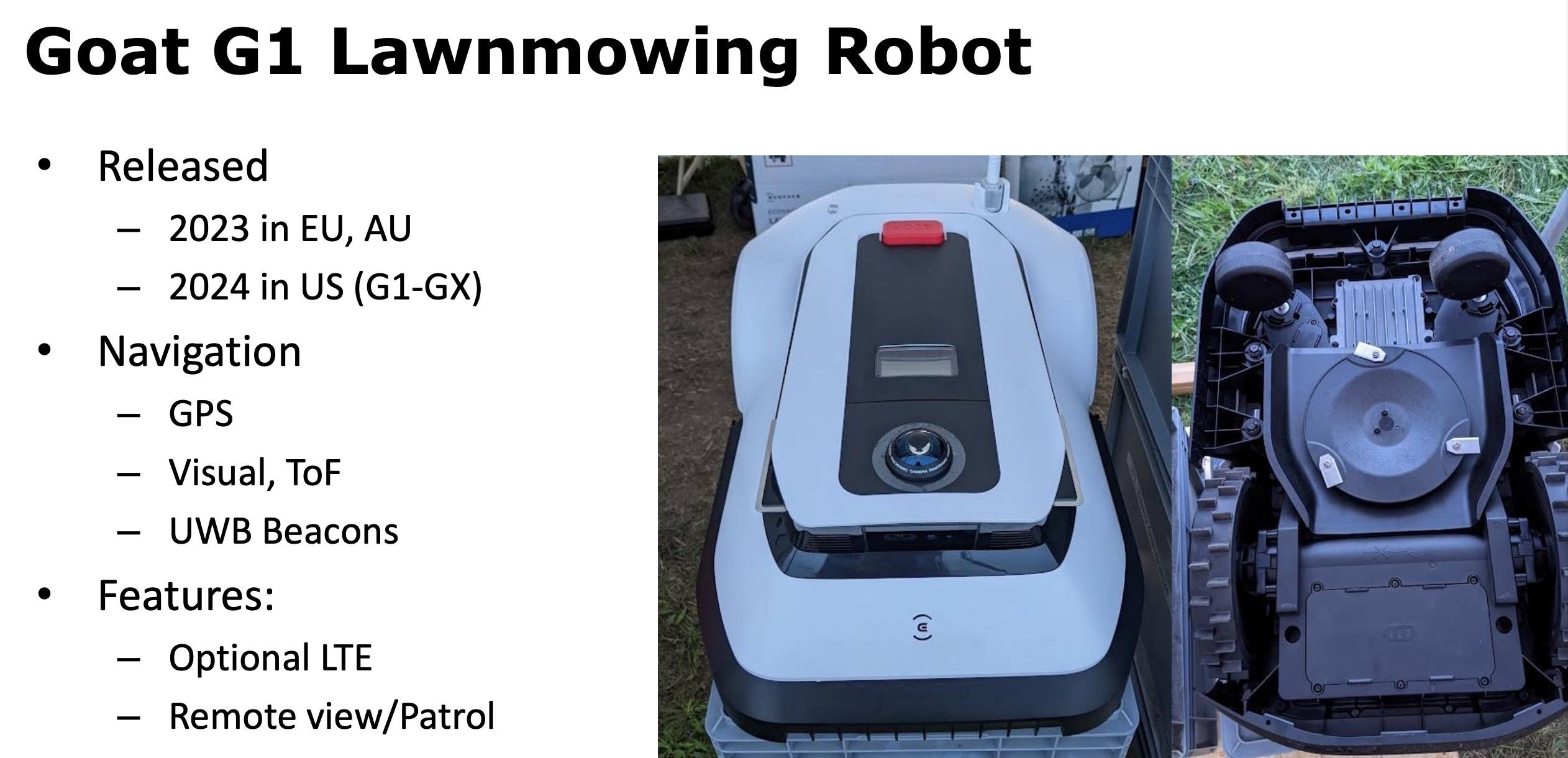

La Ecovacs GOAT G1 también se puede equipar con GPS, LTE y un módulo Bluetooth de largo alcance Fuente

En su charla, Giese y Luedtke describieron varias formas de piratear las aspiradoras robot de Ecovacs y la aplicación móvil que los propietarios pueden usar para controlarlas. En particular, descubrieron que un posible pirata informático podría acceder a la transmisión de la cámara y el micrófono integrados del robot.

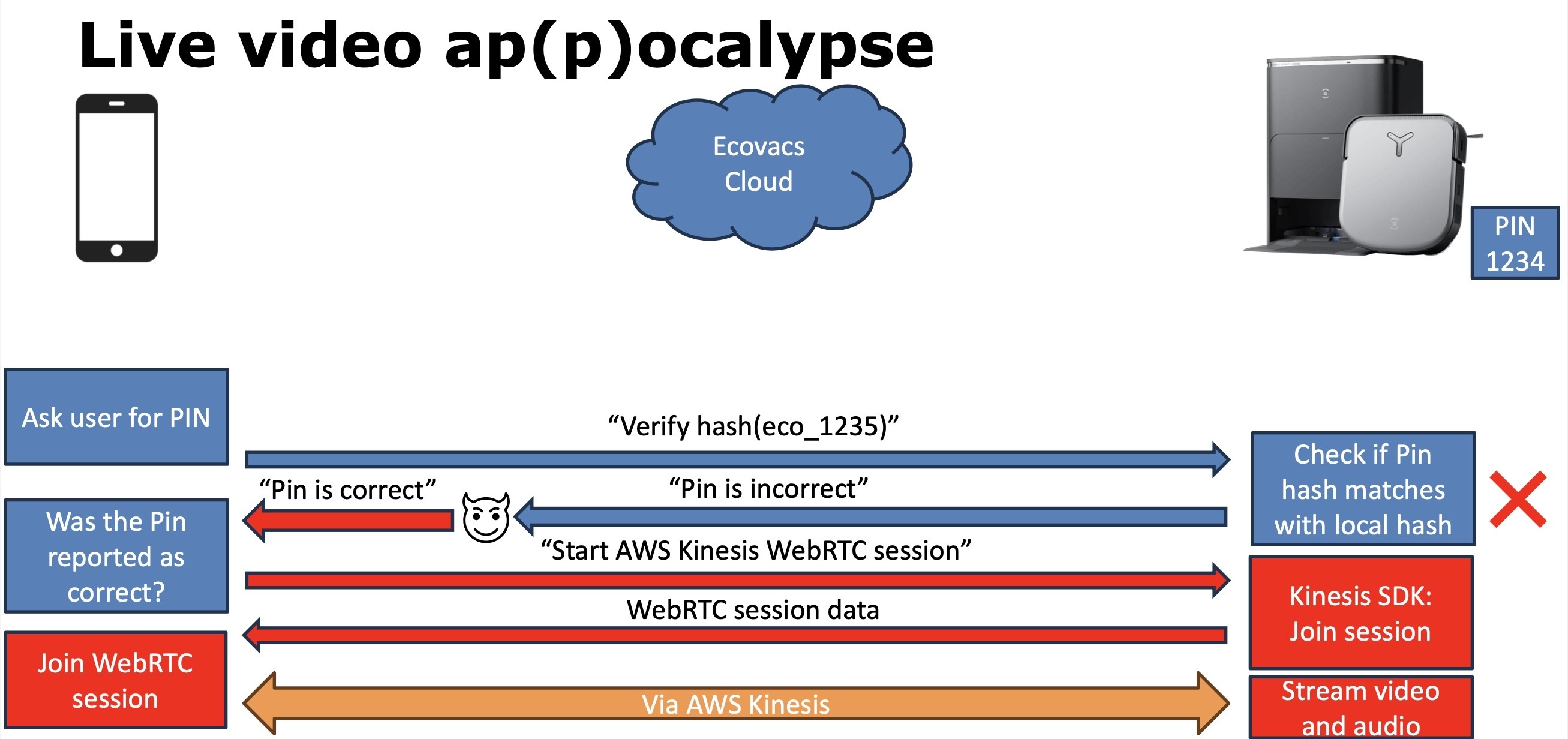

Esto es posible por dos motivos. Primero, si la aplicación se usa en una red insegura, los atacantes pueden interceptar el token de autenticación y comunicarse con el robot. Segundo, aunque en teoría el código PIN establecido por el propietario del dispositivo protege la transmisión de vídeo, en la práctica se verifica en el lado de la aplicación, por lo que se puede omitir.

El código PIN que protege la transmisión de vídeo de una aspiradora robot de Ecovacs se verifica en el lado de la aplicación, lo que hace que el mecanismo sea extremadamente vulnerable Fuente

Los investigadores también lograron obtener acceso de raíz al sistema operativo del robot. Descubrieron que era posible enviar una carga útil maliciosa al robot mediante Bluetooth, que en algunos modelos de Ecovacs se activa después de un reinicio programado, mientras que en otros está activado todo el tiempo. En teoría, el cifrado debería proteger contra esto, pero Ecovacs usa la misma clave estática para todos los dispositivos.

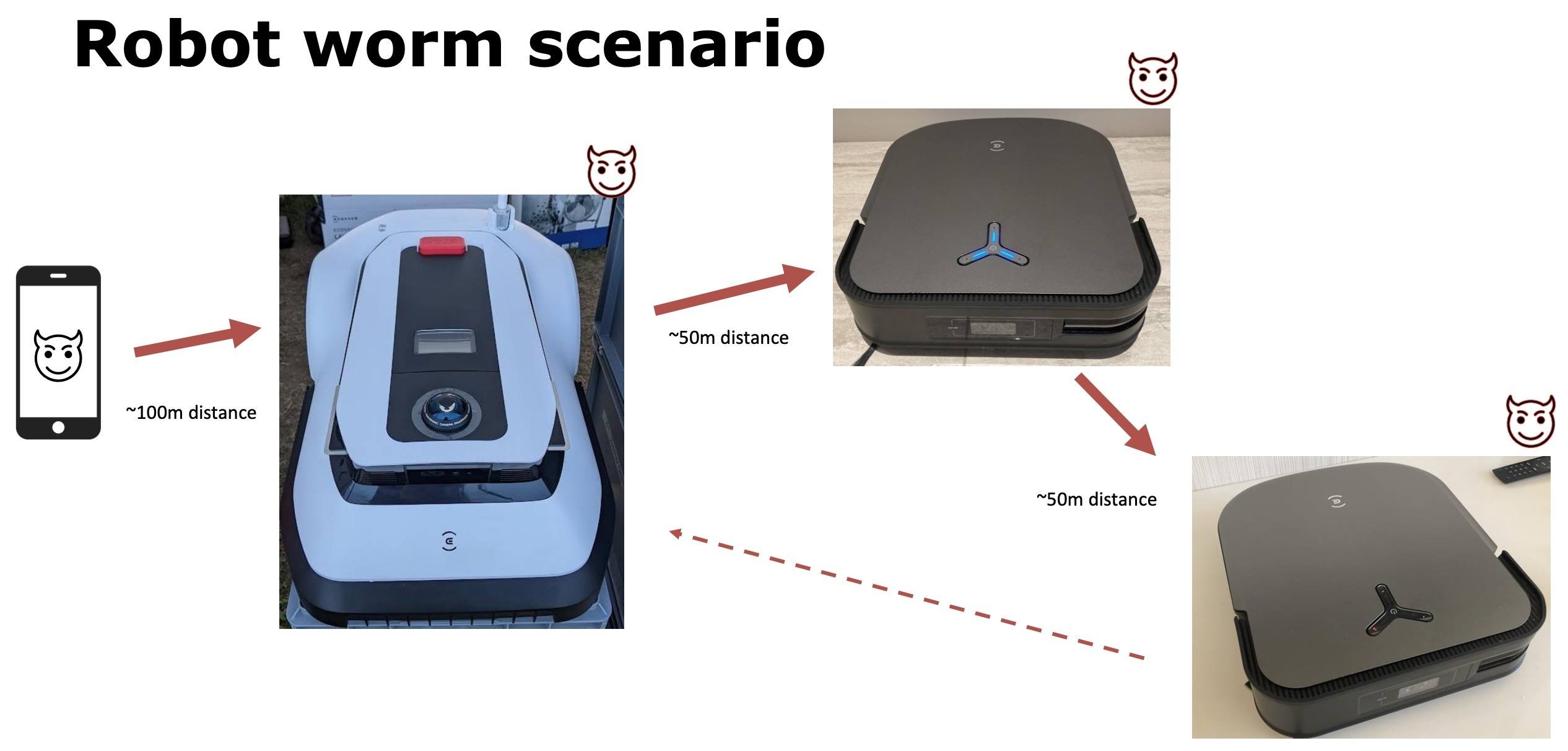

Si cuenta con este conocimiento, un intruso puede obtener privilegios de raíz en el sistema operativo de cualquier robot de Ecovacs vulnerable y piratearlo a una distancia de hasta 50 metros (~165 pies), que es precisamente lo que hicieron los investigadores. Las cortadoras de césped robot se pueden piratear a más de 100 metros (~330 pies) de distancia, ya que tienen capacidades Bluetooth más potentes.

Si a esto se le suma el hecho antes mencionado de que las aspiradoras robot modernas son ordenadores completos con Linux, puedes ver cómo los atacantes pueden usar un robot infectado como medio para piratear a otros cercanos. En teoría, los piratas informáticos pueden incluso crear un gusano de red para infectar automáticamente a robots en cualquier parte del mundo.

La vulnerabilidad del Bluetooth en los robots Ecovacs podría provocar una cadena de infección Fuente

Giese y Luedtke informaron a Ecovacs de las vulnerabilidades que encontraron, pero no recibieron respuesta. La empresa ha tratado de remediar algunas de las deficiencias, dicen los investigadores, pero con poco éxito e ignorando las vulnerabilidades más graves.

Cómo se piratearon las aspiradoras robot de Ecovacs de verdad

Parece que la charla de DEF CON ha generado un gran interés en la comunidad de piratas informáticos, tanto que alguien parece haber llevado el ataque un paso más allá y lo ha implementado en las aspiradoras robot de Ecovacs en el mundo real. Según informes recientes, propietarios de varias ciudades de EE. UU. habían sufrido ataques de piratas informáticos y abusos por parte de sus robots.

En un incidente en Minnesota, una Ecovacs DEEBOT X2 comenzó a moverse por sí sola y a hacer ruidos extraños. Alarmado, su propietario entró en la aplicación de Ecovacs y vio que alguien estaba accediendo a la función de transmisión de vídeo y control remoto. Al descartarlo como un error de software, cambió la contraseña, reinició el robot y se sentó en el sofá a ver la televisión con su esposa e hijo.

Pero el robot volvió a la vida casi de inmediato, esta vez emitiendo un flujo continuo de insultos raciales desde sus parlantes. Sin saber qué hacer, el propietario apagó el robot, lo llevó al garaje y lo dejó allí. A pesar de esta terrible experiencia, está agradecido de que los piratas informáticos hayan hecho tan evidente su presencia. Hubiera sido mucho peor si solo hubieran supervisado en secreto a su familia a través del robot, sin revelarse.

Secuestro de una transmisión de vídeo en vivo de una aspiradora robot de Ecovacs Fuente

En un caso similar, esta vez en California, otra Ecovacs DEEBOT X2 persiguió a un perro por la casa, gritando obscenidades. Un tercer caso fue denunciado desde Texas, donde una aspiradora robot de Ecovacs se paseó y arrojó insultos a sus dueños.

Se desconoce la cantidad exacta de aspiradoras robot de Ecovacs pirateadas. Esto se debe, en parte, a que es posible que los propietarios no se percaten de lo sucedido: los piratas informáticos pueden estar observando en silencio su vida diaria a través de la cámara incorporada.

¿Cómo protegerse contra la piratería de aspiradoras robot?

La respuesta corta es: no se puede. Lamentablemente, no existe un método universal de protección contra la piratería de aspiradoras robot que cubra todas las bases. En algunos modelos, en teoría, existe la opción de piratearla tú mismo, obtener acceso de raíz y desvincular la máquina de la nube del proveedor. Pero este es un procedimiento complejo y lento que el propietario promedio no se atreverá a intentar.

Un problema grave con los dispositivos de IoT es que muchos proveedores, lamentablemente, no prestan suficiente atención a la seguridad. Y, a menudo, prefieren enterrar la cabeza en la arena, incluso negándose a responder a los investigadores que informan amablemente tales problemas.

Para reducir los riesgos, intenta hacer tu propia investigación sobre las prácticas de seguridad del proveedor en cuestión antes de comprar. Algunos realmente hacen un muy buen trabajo para mantener seguros sus productos. Y, por supuesto, siempre instala actualizaciones de firmware: las nuevas versiones suelen eliminar al menos algunas de las vulnerabilidades que los piratas informáticos pueden explotar para hacerse con el control de tu robot.

Recuerda que un robot conectado a la red Wi-Fi doméstica, si es pirateado, puede convertirse en una plataforma de lanzamiento para un ataque a otros dispositivos conectados a la misma red: teléfonos inteligentes, ordenadores, televisores inteligentes, etc. Por lo tanto, siempre es una buena idea mover los dispositivos de IoT (en particular, las aspiradoras robot) a una red de invitados e instalar una protección fiable en todos los dispositivos cuando sea posible.