El deseo de permanecer en el anonimato en línea es tan antiguo como el propio Internet. En el pasado, los usuarios creían que esconderse detrás de un apodo les permitía hablar mal de sus vecinos en los foros locales con total impunidad. Ahora, es posible identificar a esos trolls en cuestión de segundos. Desde aquellos primeros días, la tecnología ha avanzado a pasos agigantados: han surgido las redes distribuidas, los navegadores anónimos y otras herramientas de privacidad. Una de estas herramientas, que promocionó fuertemente hace una década el excontratista de la NSA Edward Snowden, es el navegador Tor Browser. “TOR” es un acrónimo de “The Onion Router”.

Sin embargo, en el mundo actual, ¿puede Tor realmente proporcionar un anonimato total? Y si no es así, ¿deberíamos olvidarnos del anonimato sin más y confiar en un navegador normal como Google Chrome?

Cómo se desanonimizan los usuarios de Tor

Si es la primera vez que oyes hablar de Tor, te recomendamos que consultes este artículo antiguo nuestro. En él respondimos algunas preguntas comunes: cómo garantiza el anonimato el navegador, quién lo necesita y qué suele hacer la gente en la web oscura. Por resumirlo, Tor anonimiza el tráfico del usuario a través de una red distribuida de servidores, denominados nodos. Todo el tráfico de red se cifra repetidamente a medida que pasa a través de varios nodos entre dos equipos que se comunican. Ningún nodo conoce tanto la dirección de origen como la de destino de un paquete de datos, ni puede acceder al contenido del paquete. Vale, ahora que hemos hecho este breve resumen, pasemos a las amenazas de seguridad reales a las que se enfrentan los entusiastas del anonimato.

En septiembre, los servicios de inteligencia alemanes identificaron a un usuario de Tor. ¿Cómo lo hicieron? La clave de su éxito fueron los datos obtenidos a través de algo denominado “análisis de sincronización”.

¿En qué consiste este análisis? Los organismos encargados de hacer cumplir la ley supervisan los nodos de salida de Tor (los nodos finales en las cadenas que envían el tráfico a su destino). Cuantos más nodos de Tor supervisen las autoridades, mayor será la posibilidad de que un usuario que oculte su conexión utilice uno de esos nodos supervisados. Posteriormente, al sincronizar los paquetes de datos individuales y correlacionar esta información con los datos del proveedor de servicios de Internet, las fuerzas policiales pueden rastrear las conexiones anónimas hasta el usuario final de Tor, a pesar de que todo el tráfico de Tor se cifre varias veces.

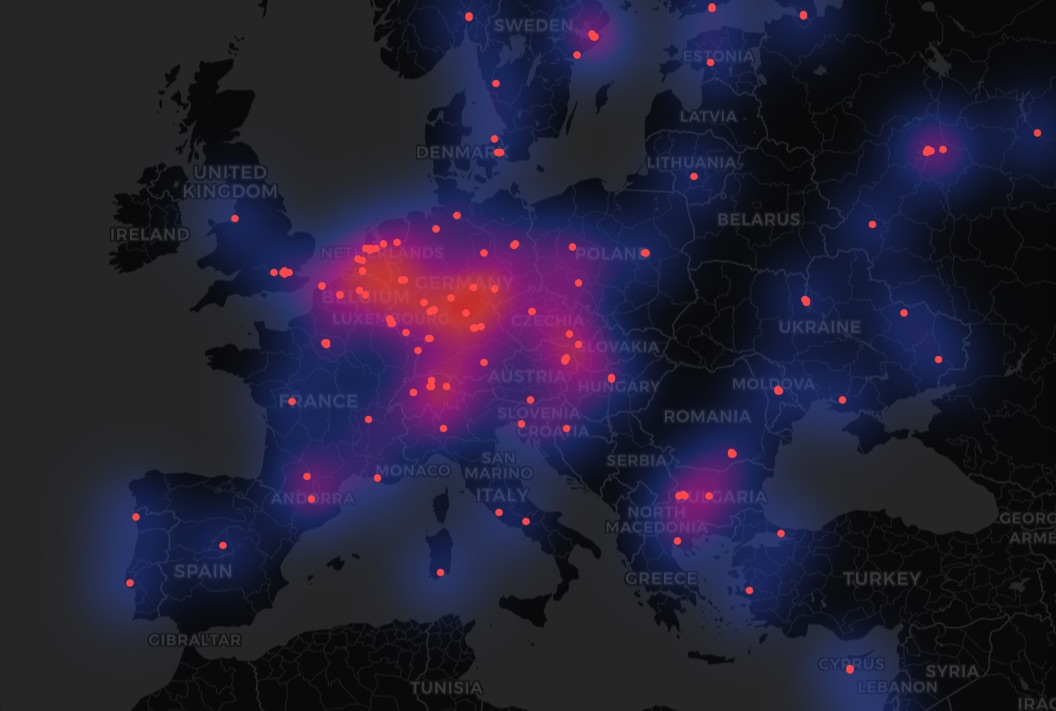

Esta operación que describimos, que condujo al arresto del administrador de una plataforma de abusos sexuales infantiles, fue posible en parte porque Alemania alberga el mayor número de nodos de salida de Tor, alrededor de 700. Países Bajos ocupa el segundo lugar con alrededor de 400, y Estados Unidos ocupa el tercer puesto con unos 350. Otros países tienen desde unos pocos hasta algunas docenas. La cooperación internacional entre estos países con los principales nodos de salida desempeñó un papel importante en la desanonimización del delincuente de abusos sexuales infantiles. Lógicamente, cuantos más nodos tenga un país, más podrá supervisar el Estado, lo que aumenta la probabilidad de atrapar a los delincuentes.

Alemania y Países Bajos son los líderes en número de nodos de salida de Tor, no solo en Europa, sino en todo el mundo. Fuente

The Tor Project respondió con un artículo en su blog sobre la seguridad de su navegador. En él concluye que sigue siendo seguro: el individuo desanonimizado era un delincuente (¿por qué si no estarían interesadas en él las autoridades?), y además empleaba una versión desactualizada de Tor y la aplicación de mensajería Ricochet. Sin embargo, Tor señaló que no tuvo acceso a los archivos del caso, por lo que su interpretación con respecto a la seguridad de su propio navegador podría no ser definitiva.

Este tipo de historia no es nueva; The Tor Project, las agencias de inteligencia y los investigadores conocen desde hace mucho tiempo el problema de los ataques de sincronización. Por lo tanto, aunque el método de ataque es de sobra conocido, sigue siendo posible, y lo más probable es que en el futuro se identifique a más delincuentes gracias al análisis de sincronización. Sin embargo, este método no es el único: en 2015, nuestros expertos realizaron una extensa investigación que detalla otras formas de atacar a los usuarios de Tor. Incluso si algunos de estos métodos se han quedado obsoletos en las formas que presenta ese estudio, los principios de estos ataques siguen siendo los mismos.

“Generalmente, es imposible tener un anonimato perfecto, ni siquiera con Tor”.

Esta es la primera frase de la sección “¿Soy completamente anónimo si uso Tor?” en la página de soporte de Tor Browser. En ella, los desarrolladores proporcionan sugerencias, pero estas, en el mejor de los casos, solo sirven para aumentar la probabilidad de conservar el anonimato:

- Controla qué información provees a través de formularios web. Se recomienda a los usuarios que no inicien sesión en sus cuentas personales en redes sociales, y que no publiquen sus nombres reales, direcciones de correo electrónico, números de teléfono y otra información similar en foros.

- No uses torrents sobre Tor. Los programas de torrents a menudo ignoran los ajustes de proxy y prefieren las conexiones directas, que pueden anonimizar todo el tráfico, incluido Tor.

- No habilites o instales complementos del navegador. Este consejo también se aplica a los navegadores normales, ya que existen muchas extensiones peligrosas.

- Usar versiones HTTPS de los sitios web. Esta recomendación, por cierto, se aplica a todos los usuarios de Internet.

- No abrir documentos descargados a través de Tor mientras se está en línea. Dichos documentos, advierte The Tor Project, pueden contener exploits maliciosos.

Con todas estas recomendaciones, The Tor Project básicamente está emitiendo una exención de responsabilidad: “Nuestro navegador es anónimo, pero si lo usas incorrectamente, aún podrías estar expuesto”. Y esto realmente tiene sentido: tu nivel de anonimato en Internet depende principalmente de tus acciones como usuario, no solo de las capacidades técnicas del navegador o de cualquier otra herramienta.

Hay otra sección interesante en la página de soporte de Tor: “¿Qué ataques se pueden dar contra el enrutamiento cebolla?” Específicamente menciona posibles ataques usando análisis de sincronización con el siguiente comentario: “Tor no defiende contra tal modelo de amenaza”. Sin embargo, en una publicación sobre la desanonimización del usuario alemán, los desarrolladores afirman que un complemento llamado Vanguard, diseñado para proteger contra los ataques de sincronización, se incluye en Tor Browser desde 2018, y en Ricochet-Refresh desde junio de 2022. Esta discrepancia sugiere una de las siguientes dos posibilidades: o The Tor Project no ha actualizado su documentación o están actuando de un modo poco sincero. Ambas opciones son un problema, ya que pueden inducir a error a los usuarios.

Entonces, ¿qué pasa con el anonimato?

Es importante recordar que Tor Browser no puede garantizar el anonimato al 100 %. Al mismo tiempo, pasarse a otras herramientas basadas en una estructura de red de nodos distribuidos similar no tiene sentido, ya que son igualmente vulnerables a los ataques de sincronización.

Si eres una persona que cumple la ley y que utiliza la navegación anónima simplemente para evitar los anuncios contextuales intrusivos, comprar en secreto algún regalo para tus familiares y para otros fines igual de inofensivos, el modo de navegación privada de cualquier navegador normal probablemente sea suficiente. Ese modo, lógicamente, no ofrece el mismo nivel de anonimato que Tor y otros navegadores similares, pero puede hacer que navegar por la red sea un poco más… privado. Solo tienes que asegurarte de comprender completamente cómo funciona este modo en los diferentes navegadores, así como de qué puede y de qué no puede protegerte.

Además, todas nuestras soluciones de seguridad doméstica incluyen la navegación privada. De forma predeterminada, esta función detecta los intentos de recopilar datos y los registra en un informe, pero no los bloquea. Para bloquear la recopilación de datos, tienes que activar la opción para bloquear la recopilación de datos en la aplicación Kaspersky o activar el complemento Kaspersky Protection directamente en el navegador.

Además de esto, nuestra protección también puede bloquear los anuncios, evitar la instalación oculta de aplicaciones no deseadas, detectar y eliminar stalkerware y adware, y eliminar los rastros de su actividad en el sistema operativo. Mientras tanto, el componente especial Pago seguro proporciona la máxima protección para todas las operaciones financieras al realizarlas en un navegador protegido en un entorno aislado y evitar que otras aplicaciones obtengan acceso no autorizado al portapapeles o hagan capturas de pantalla.

Doble VPN

También puedes conservar el anonimato en Internet utilizando servicios VPN que admitan una VPN doble (también conocida como multisalto). Como su nombre indica, esta tecnología te permite crear una cadena de dos servidores VPN en diferentes partes del mundo: tu tráfico pasa primero por un servidor intermediario y luego por otro. La VPN doble en Kaspersky VPN Secure Connection utiliza el cifrado anidado: el túnel cifrado entre el cliente y el servidor de destino se ejecuta dentro de un segundo túnel cifrado entre el cliente y el servidor intermediario. En ambos casos, el cifrado solo se realiza en el lado del cliente y los datos no se descifran en el servidor intermediario. Esto proporciona una capa adicional de seguridad y anonimato.

La VPN doble está disponible para los usuarios de las versiones de Windows y Mac Kaspersky VPN Secure Connection. Antes de activar la VPN doble, asegúrate de que el protocolo Catapult Hydra esté seleccionado en la configuración de la aplicación: Principal → Configuración (icono de engranaje) → Protocolo → Seleccionar automáticamente, o Catapult Hydra.

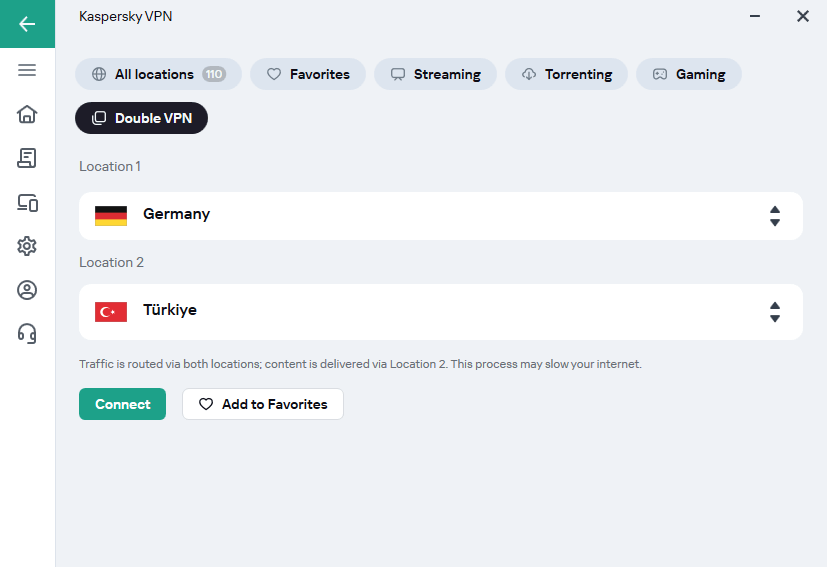

Después de eso, puedes activar la VPN doble:

- Abre la ventana principal de la aplicación.

- Haz clic en el menú desplegable Ubicación para abrir la lista de ubicaciones de los servidores VPN.

- Haz clic en la categoría VPN doble.

- Selecciona dos ubicaciones y haz clic en Conectar.

Puedes añadir tu par de servidores de VPN doble a Favoritos haciendo clic en el botón Añadir a favoritos.

¡Enhorabuena! Ahora tu tráfico está cifrado de forma más segura de lo habitual, pero recuerda que estos métodos de cifrado de tráfico no se han diseñado para llevar a cabo actividades ilegales. La VPN doble te ayudará a ocultar información personal de los sitios de recopilación de datos, evitar anuncios no deseados y acceder a recursos no disponibles en tu ubicación actual.