En diciembre de 2024, Microsoft Threat Intelligence detectó una campaña de phishing en la que se suplantaba la agencia de viajes online Booking.com y que tenía como objetivo organizaciones en la industria hotelera y de viajes. La campaña utiliza una técnica de ingeniería social denominada ClickFix para distribuir múltiples tipos de malware diseñados para robar credenciales y realizar fraudes financieros. En febrero de 2025, esta campaña seguía activa.

Este ataque de phishing se dirige específicamente a individuos que trabajan en organizaciones del sector hotelero y de viajes en América del Norte, Oceanía, Sur y Sudeste Asiático, y toda Europa, y que probablemente trabajen con Booking.com, enviando correos electrónicos falsos que parecen provenir de la plataforma.

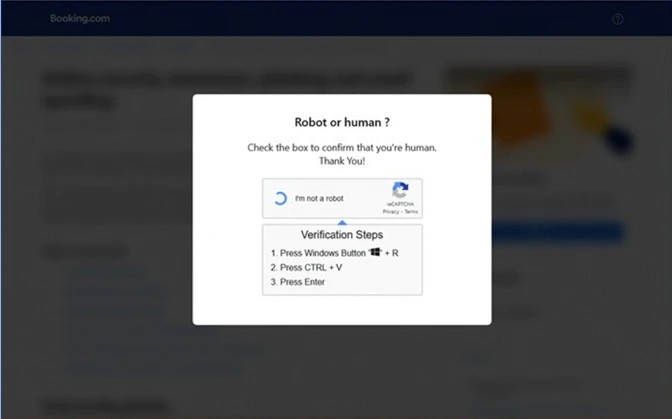

En la técnica ClickFix, el actor de amenaza intenta aprovechar la tendencia humana a resolver problemas cuando recibimos mensajes con errores falsos o indicaciones que llevan a los usuarios a copiar, pegar y ejecutar comandos que finalmente descargan malware. Esta necesidad de interacción del usuario podría hacer que el ataque pase desapercibido para las soluciones de seguridad convencionales y automatizadas. En el caso de esta campaña de phishing, se incita al usuario a usar un atajo de teclado para abrir una ventana de Windows Ejecutar en la que pegar y ejecutar un comando que la página de phishing agrega al portapapeles.

Microsoft rastrea esta campaña bajo el nombre Storm-1865, un grupo de actividades relacionadas con campañas de phishing que conducen al robo de datos de pago y realizar cargos fraudulentos. Las organizaciones pueden reducir el impacto de los ataques de phishing formando a los usuarios para que reconozcan estos fraudes. Este post incluye recomendaciones adicionales para ayudar a los usuarios y responsables de su defensa a protegerse contra estas amenazas.

Campaña de phishing utilizando ClickFix como técnica de ingeniería social

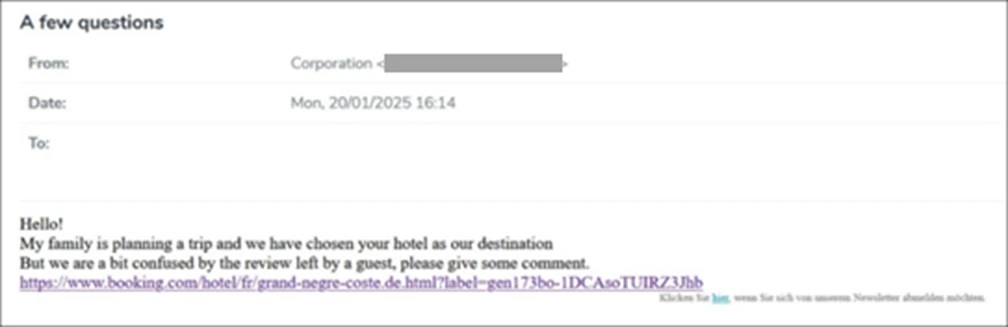

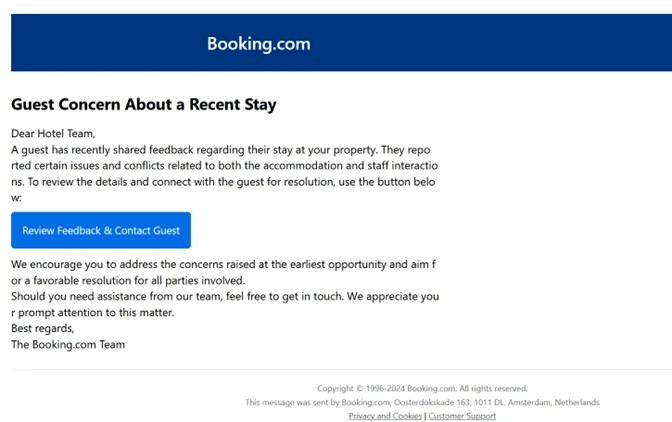

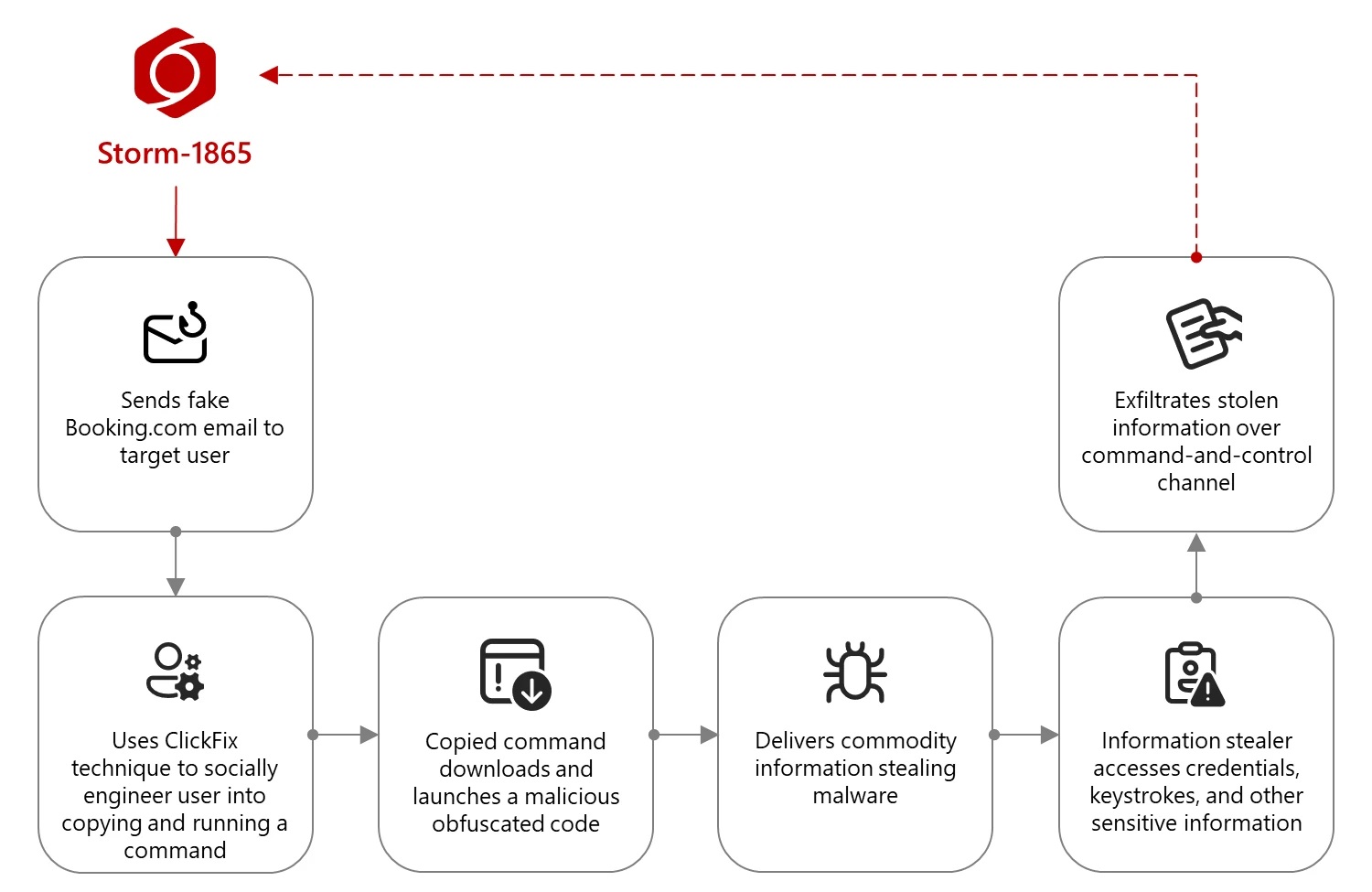

En esta campaña, Storm-1865 identifica organizaciones objetivo en el sector hotelero y de viajes, y se dirige a individuos en ellas que probablemente trabajen con Booking.com. Storm-1865 envía correos electrónicos maliciosos que hacen referencia a reseñas negativas de huéspedes, solicitudes de posibles clientes, oportunidades de promoción online, verificación de cuentas y otros temas.

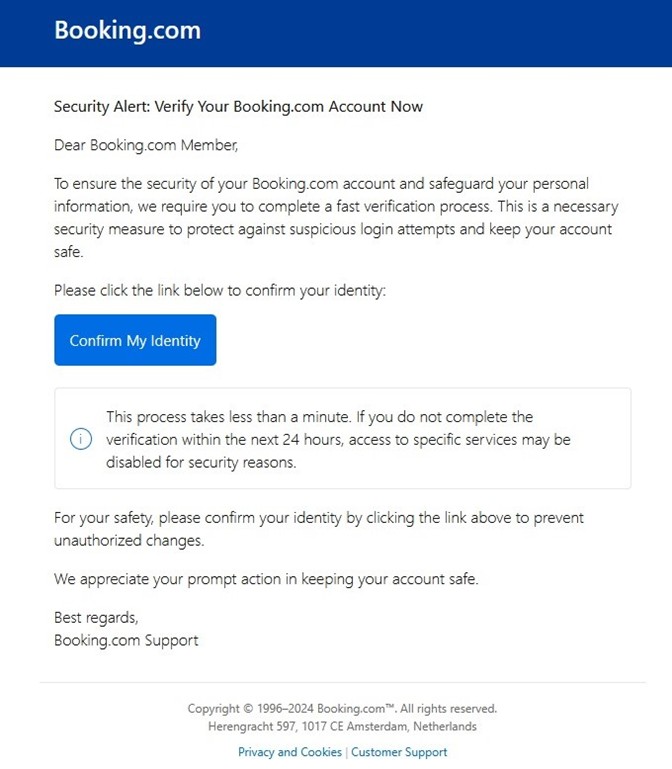

El correo electrónico incluye un enlace, o un archivo PDF, dirigiendo a los destinatarios a Booking.com. Al hacer clic en el enlace, se abre una página web que muestra un CAPTCHA falso superpuesto sobre un fondo diseñado para imitar la página legítima de Booking.com. Esta página da la sensación de que Booking.com utiliza verificaciones adicionales, lo que pretende dar al usuario objetivo una falsa sensación de seguridad y aumentar las posibilidades de engañarle.

En el CAPTCHA falso es donde la página web emplea la técnica de ingeniería social ClickFix para descargar el malware. Esta técnica lleva al usuario a emplear un atajo para abrir la Ventana Ejecutar de Windows, pegar y ejecutar un comando que la página web agrega al portapapeles.

El comando descarga y ejecuta código malicioso a través de mshta.exe:

Esta campaña distribuye múltiples familias de malware común, incluyendo XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot y NetSupport RAT. Dependiendo de la distribución específica, el código lanzado a través de mshta.exe varía. Algunas muestras han descargado contenido de PowerShell, JavaScript y Ejecutables Portables (PE).

Todas estas cargas tienen capacidades para robar datos financieros y credenciales para uso fraudulento, lo cual es una característica distintiva de la actividad de Storm-1865. En 2023, Storm-1865 apuntó a huéspedes de hoteles usando Booking.com con técnicas de ingeniería social y malware similares. En 2024, Storm-1865 se dirigió a compradores usuarios de plataformas de comercio electrónico con mensajes de phishing que llevaban a páginas de pago fraudulentas. La suma de ClickFix a las tácticas, técnicas y procedimientos (TTPs) de este actor de amenazas muestra cómo Storm-1865 está evolucionando en sus tipos de ataque para evitar ser detectado por las medidas de seguridad convencionales contra phishing y malware.

Atribución

El actor de amenazas que Microsoft rastrea como Storm-1865 agrupa un conjunto de actividades que llevan a cabo campañas de phishing, lo que significa el robo de datos de pago y realización de cargos fraudulentos. Estas campañas han estado vigentes, con un volumen creciente, desde, al menos, principios de 2023 y utilizan mensajes enviados a través de plataformas de proveedores, como agencias de viajes online, plataformas de comercio electrónico, y servicios de correo electrónico, como Gmail o iCloud Mail.

Recomendaciones

Los usuarios pueden seguir las siguientes recomendaciones para detectar actividades de phishing. Por otro lado, las organizaciones pueden reducir el impacto de los ataques de phishing formando a los usuarios para que reconozcan estos fraudes.

Revisar la dirección de correo del remitente para asegurarte de que es legítima: Evaluar si el remitente está categorizado como «primera vez», » poco frecuente» o marcado como «[Externo]» por tu proveedor de correo electrónico. Pasar el cursor sobre la dirección para asegurarse de que la dirección completa real es legítima. Hay que tener en cuenta que las organizaciones legítimas no envían mensajes de correo electrónico no solicitados ni hacen llamadas telefónicas no solicitadas para pedir información personal o financiera. Siempre acudir directamente a la web de la empresa que manda el correo para iniciar sesión en tu cuenta en lugar de pulsar enlaces.

Contactar directamente al proveedor de servicios. Al recibir un correo electrónico o mensaje sospechoso, se debe contactar directamente al proveedor de servicios utilizando los canales de contacto que aparecen en el sitio web oficial.

Desconfiar si tratan de infundir urgencia o amenazan. Desconfía de las notificaciones por correo electrónico que te instan a hacer clic, llamar o abrir un archivo adjunto inmediatamente. Los ataques de phishing y las estafas suelen crear una falsa sensación de urgencia para engañar a los destinatarios para que actúen sin comprobar primero la legitimidad del mensaje.

Pasar el cursor sobre los enlaces para observar la URL completa. A veces, los enlaces maliciosos están incrustados en un correo electrónico para engañar al destinatario. Simplemente hacer clic en el enlace podría permitir que un actor de amenazas descargue malware en tu dispositivo.

Buscar errores tipográficos. Los correos electrónicos de phishing a menudo contienen errores tipográficos, incluso dentro del cuerpo del correo electrónico, lo que indica que el remitente no es una fuente legítima y profesional, o dentro del dominio del correo electrónico o URL, como se mencionó anteriormente. Las empresas rara vez envían mensajes sin revisar el contenido, por lo que múltiples errores de ortografía y de gramática pueden indicar que un mensaje es una estafa. Además, hay que verificar errores tipográficos, que pueden ser muy sutiles. Para suplantar dominios legítimos, utilizan la técnica conocida como typosquatting o suplantación por error tipográfico. Por ejemplo, podrías ver micros0ft[.]com, donde la segunda «o» ha sido reemplazada por «0», o rnicrosoft[.]com, donde la «m» ha sido reemplazada por «r» y «n».

Microsoft recomienda las siguientes medidas para reducir el impacto de esta amenaza:

- Implementar y desplegar métodos de autenticación resistentes al phishing para los usuarios.

- Aplicar Autenticación Multifactor (MFA) en todas las cuentas, eliminando los usuarios excluidos de MFA y exigir estrictamente MFA desde cualquier dispositivo en todas las ubicaciones en todo momento.

- Configurar Microsoft Defender para Office 365 para volver a verificar los enlaces al hacer clic. Safe Links escanea y reescribe las URL de los mensajes de correo electrónico entrantes en el flujo de correo. Además, verifica las URL y enlaces, en el momento del clic, en correos, aplicaciones de Microsoft 365 como Teams y lugares como SharePoint Online. Este escaneo se realiza además de la protección regular contra spam y malware que se incluye en los mails entrantes en Microsoft Exchange Online Protection (EOP). Safe Links puede ayudar a proteger la organización de enlaces maliciosos utilizados en ataques de phishing y otros tipos de ataques.

- Animar a los usuarios a usar Microsoft Edge y otros navegadores web que admitan Microsoft Defender SmartScreen, que identifica y bloquea sitios web maliciosos, incluidos sitios de phishing, de estafas y webs que alojan malware.

- Activar la protección en la nube en Microsoft Defender Antivirus o el equivalente para el antivirus que se utilice. Esta protección cubre herramientas y técnicas de ataque de rápida evolución. Las protecciones basadas en machine learning en la nube bloquean la mayoría de las nuevas variantes y también las desconocidas.

- Habilitar la protección de red para evitar que las aplicaciones o los usuarios accedan a dominios y contenidos maliciosos en Internet.

- Configurar Microsoft Defender for Endpoint para que investigue y solucione problemas de forma automática. Esto ayudará a responder de inmediato a las alertas de seguridad, cerrar brechas y reducir la cantidad de alertas.

- Activar la purga automática hora cero (ZAP) en Office 365 para mover a cuarentena los correos peligrosos detectados con nueva información de seguridad. Esto permite eliminar de los buzones mensajes de phishing, spam o malware que ya fueron recibidos.

Los clientes de Microsoft Defender XDR pueden activar reglas de reducción de superficie expuesta para prevenir técnicas comunes de ataque:

- Impedir que los archivos ejecutables se ejecuten a menos que cumplan un criterio de prevalencia, antigüedad o pertenezcan a una lista de confianza

- Bloquear la ejecución de scripts potencialmente ofuscados

- Impedir que JavaScript o VBScript inicien contenido ejecutable descargado

- Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows